Dans un écosystème de cybersécurité en constante évolution, les ransomwares continuent de représenter l'une des menaces les plus redoutables pour les organisations. En 2025, nous observons la continuation d'une tendance déjà amorcée ces dernières années : la sophistication croissante des méthodes d'infiltration et d'exécution. Cet article présente les mécanismes utilisés par les cybercriminels, en particulier les techniques de code offusqué et les attaques fileless, et propose des stratégies de défense adaptées, notamment via l'intégration d'un SOC moderne.

L'évolution des ransomwares : vers une furtivité accrue

Selon le rapport de Controld publié début 2025, les attaques fileless continuent leur progression et sont impliquées dans une part significative des incidents de sécurité. Cette évolution s'explique par l'efficacité de ces techniques pour contourner les solutions de sécurité traditionnelles basées sur les signatures. En 2023, les binaires "Living-off-the-Land" étaient déjà utilisés dans 79% des attaques ciblées, une tendance qui s'est maintenue depuis.

Les attaquants ont progressivement délaissé les méthodes conventionnelles au profit d'approches plus discrètes et difficiles à détecter. L'objectif reste identique – chiffrer les données et exiger une rançon – mais les moyens d'y parvenir se sont considérablement sophistiqués, nécessitant des capacités de détection avancées pour y faire face.

Techniques d'offuscation : dissimuler pour mieux frapper

L'offuscation de code constitue une technique fondamentale dans l'arsenal des développeurs de ransomware. Elle consiste à rendre délibérément un code informatique difficile à comprendre pour un analyste ou un système de détection automatisé, tout en préservant sa fonctionnalité malveillante.

Mécanismes d'offuscation courants

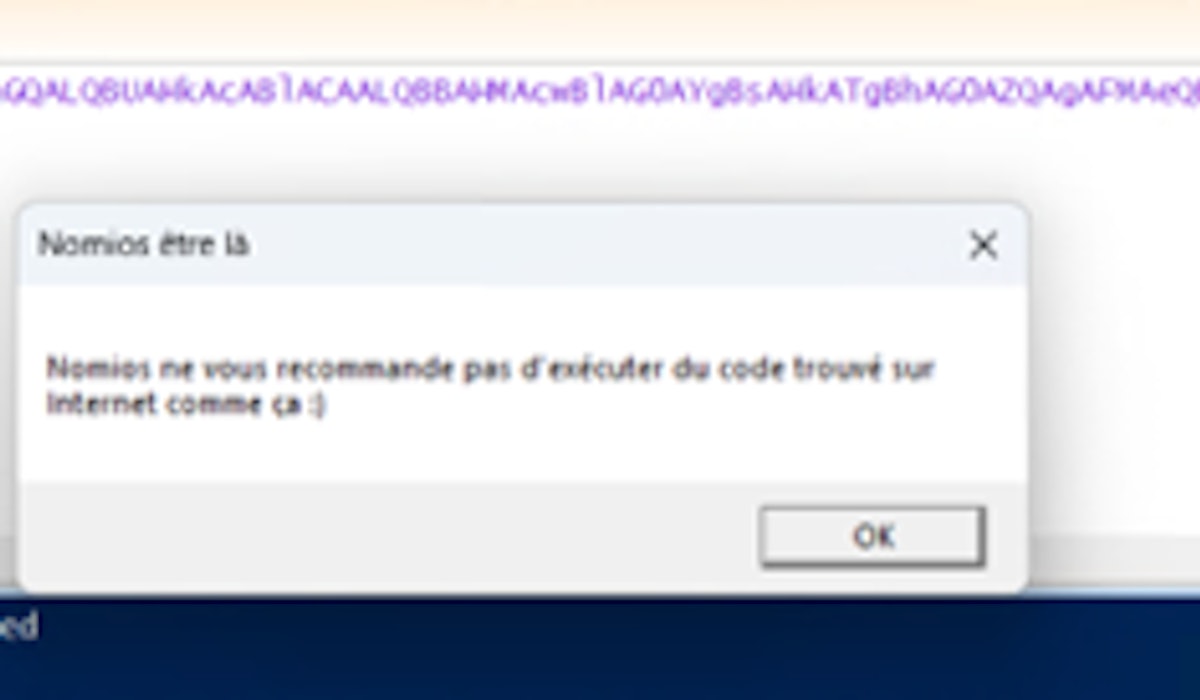

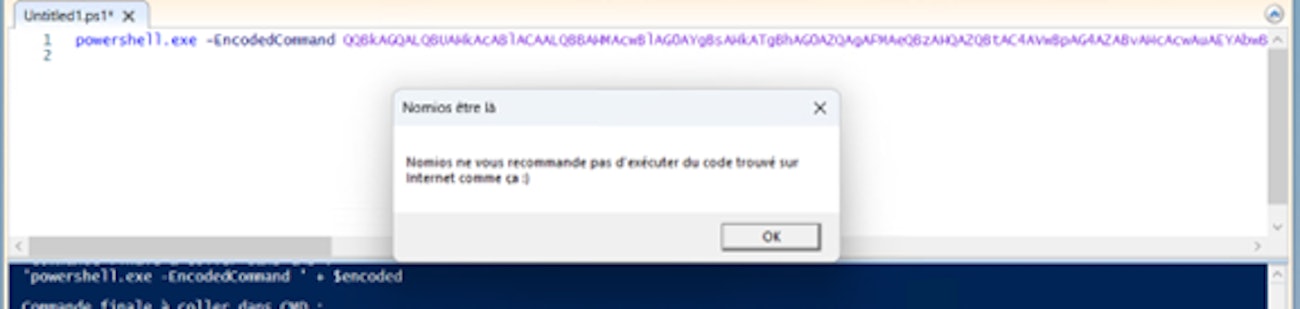

- Encodage Base64 : Transformation du code en chaînes de caractères apparemment aléatoiresExemple de commande PowerShell offusquée en Base64

Ce code, une fois exécuté, affiche une fenêtre avec le message : "Nomios vous recommande de ne pas exécuter du code que vous trouvez sur Internet sans l'analyser".

powershell.exe -e powershell.exe -EncodedCommand QQBkAGQALQB

UAHkAcABlACAALQBBAHMAcwBlAG0AYgBsAHkATgBhAG0AZQAgAF

MAeQBzAHQAZQBtAC4AVwBpAG4AZABvAHcAcwAuAEYAbwByAG0

AcwANAAoAWwBTAHkAcwB0AGUAbQAuAFcAaQBuAGQAbwB3AHM

ALgBGAG8AcgBtAHMALgBNAGUAcwBzAGEAZwBlAEIAbwB4AF0AO

gA6AFMAaABvAHcAKAAiAE4AbwBtAGkAbwBzACAAbgBlACAAdgBv

AHUAcwAgAHIAZQBjAG8AbQBtAGEAbgBkAGUAIABwAGEAcwAgAG

QAJwBlAHgA6QBjAHUAdABlAHIAIABkAHUAIABjAG8AZABlACAAdAB

yAG8AdQB2AOkAIABzAHUAcgAgAEkAbgB0AGUAcgBuAGUAdAAgA

GMAbwBtAG0AZQAgAOcAYQAgADoAKQAiACwAIAAiAE4AbwBtAGk

AbwBzACAA6gB0AHIAZQAgAGwA4AAiACkA

- Opération XOR : Application d'opérations binaires entre le code malveillant et une clé secrèteParmi les techniques d'offuscation les plus utilisées, l'opération XOR (OU exclusif) se distingue par sa simplicité d'implémentation et son efficacité. Cette opération binaire compare deux bits et retourne 1 uniquement si exactement un des deux bits est à 1.Pour offusquer du code avec XOR, les attaquants appliquent cette opération entre chaque octet du code malveillant et une clé secrète. Le processus peut être répété avec différentes clés à diverses étapes de l'attaque, créant un véritable casse-tête pour les analystes de sécurité.

- Insertion de code mort : Ajout d'instructions inutiles pour compliquer l'analyse statique

- Polymorphisme : Modification automatique du code à chaque exécution tout en conservant sa fonctionnalité

Ces techniques d'offuscation permettent aux ransomwares de contourner efficacement les systèmes de détection basés sur les signatures et compliquent considérablement le travail d'analyse forensique post-incident. Comme l'a révélé une récente analyse d'un ransomware chez Nomios, le processus de désoffuscation peut nécessiter beaucoup de temps et de moyens, mobilisant parfois des équipes entières pendant plusieurs jours. C'est pourquoi les services de SOC externalisés deviennent essentiels pour de nombreuses organisations.

Anatomie des attaques fileless : l'invisible menace

Les malwares sans fichier représentent une évolution notable dans le paysage des menaces. Contrairement aux ransomwares traditionnels qui nécessitent l'installation d'un fichier exécutable sur le disque dur, ces attaques opèrent entièrement en mémoire, sans laisser de traces persistantes sur le système de fichiers.

Caractéristiques des attaques fileless

- Exploitation d'outils légitimes déjà présents sur le système (Living off the Land)

- Exécution directe en mémoire sans écriture sur le disque

- Utilisation fréquente de PowerShell malveillant et du framework .NET

- Persistance via le registre Windows ou les tâches planifiées

Ces ransomwares exploitent des outils légitimes déjà présents sur le système, comme PowerShell ou Python, pour exécuter leurs charges malveillantes directement en mémoire. Cette approche "Living off the Land" (utilisation des outils natifs du système) rend la détection très difficile pour les solutions de sécurité traditionnelles qui se concentrent sur l'analyse des fichiers.

D'après les données de Halcyon.ai publiées début 2025, les techniques "Living-off-the-Land" sont désormais une caractéristique définitive des campagnes de ransomware modernes, permettant aux attaquants d'utiliser des outils légitimes pour des actions malveillantes tout en minimisant leur empreinte numérique. La détection de ces attaques nécessite des solutions de surveillance comportementale avancées.

Le processus d'attaque moderne : un déploiement séquentiel

Les attaques ransomwares modernes ne se déroulent plus en une seule étape mais s'apparentent davantage à une séquence méthodique d'actions, souvent étalée sur plusieurs jours, voire plusieurs semaines, pour éviter la détection. Elles s'apparentent à un "calendrier de l'avent" criminel, où les attaquants déposent leur charge utile par petits morceaux sur plusieurs jours pour éviter la détection.

Étapes typiques d'une attaque fileless

- Phase initiale : Exécution d'un script PowerShell offusqué en Base64, souvent via un document malveillant

- Établissement de la persistance : Création de tâches planifiées ou modification du registre

- Reconnaissance interne : Collecte d'informations sur le réseau et identification des cibles prioritaires

- Mouvement latéral : Propagation à travers le réseau en exploitant des vulnérabilités ou des identifiants compromis

- Injection en mémoire : Chargement du code malveillant directement dans la mémoire des processus légitimes

- Exfiltration des données : Vol d'informations sensibles avant le chiffrement (technique de double extorsion)

- Déploiement final : Exécution de la charge utile complète et chiffrement des données

Cette approche séquentielle permet aux attaquants de rester discrets jusqu'au moment opportun pour déployer le chiffrement, maximisant ainsi l'impact de l'attaque. Pour détecter ces séquences complexes, les équipes SOC spécialisées utilisent des techniques de corrélation d'événements avancées.

L'utilisation stratégique des DLL malveillantes

Les DLL malveillantes jouent un rôle central dans de nombreuses attaques de ransomware modernes. Ces bibliothèques, souvent développées en .NET, sont elles-mêmes offusquées pour compliquer l'analyse et peuvent être chargées directement en mémoire sans laisser de traces sur le disque.

Les fonctions principales de ces DLL comprennent :

- L'appel de fonctions système spécifiques

- Le contournement des mécanismes de sécurité

- La facilitation de la propagation latérale au sein du réseau

- L'exécution des routines de chiffrement

Comme l'a révélé un récent incident bloqué par le SOC de Nomios, la reconstruction complète d'une DLL malveillante peut nécessiter plusieurs jours de travail d'analyse forensique intensive, même pour des experts chevronnés.

Les ransomwares polymorphes

Au-delà de l'offuscation et des techniques fileless, les ransomwares polymorphes représentent une avancée supplémentaire en sophistication. Ces logiciels malveillants ont la capacité de modifier constamment leur code et leur signature, rendant leur détection par les solutions traditionnelles presque impossible.

Un code polymorphe est un programme capable de se transformer automatiquement tout en conservant sa fonctionnalité d'origine. Dans le contexte des ransomwares, cette technique permet au malware de générer des variantes uniques de lui-même à chaque infection, échappant ainsi aux systèmes de détection basés sur les signatures.

Les techniques polymorphes incluent :

- La mutation du code à l'exécution

- L'utilisation de générateurs de code aléatoires

- L'insertion de séquences d'instructions inutiles mais non nuisibles

- La réorganisation dynamique des fonctions

Face à ces menaces évolutives, les centres d'opérations de sécurité modernes jouent un rôle crucial dans la protection des infrastructures critiques.

Stratégies de défense contre les ransomwares avancés

Face à ces menaces sophistiquées, les organisations doivent adopter une approche de défense en profondeur combinant technologies avancées et expertise humaine.

1. Renforcer la détection comportementale

- Déployer des solutions EDR (Endpoint Detection and Response) capables d'analyser le comportement plutôt que de se fier uniquement aux signatures

- Activer la journalisation avancée de PowerShell et des scripts

- Mettre en place des systèmes de détection d'anomalies comportementales

2. Limiter la surface d'attaque

- Restreindre l'exécution des scripts PowerShell non signés

- Appliquer le principe du moindre privilège pour limiter la propagation latérale

- Segmenter le réseau pour contenir les infections potentielles

3. Renforcer les capacités de forensique numérique

- Développer des compétences en analyse de mémoire volatile

- Mettre en place des outils de capture et d'analyse de trafic réseau

- Établir des procédures de réponse aux incidents spécifiques aux attaques fileless

4. Intégrer un SOC moderne

Un Security Operations Center (SOC) équipé pour détecter et répondre aux menaces avancées constitue un élément essentiel de la défense contre les ransomwares modernes. Les capacités clés d'un SOC efficace incluent :

- Surveillance continue 24/7 de l'infrastructure

- Capacités d'analyse comportementale avancée

- Expertise en détection des techniques d'offuscation et d'attaques fileless

- Procédures de réponse rapide aux incidents

Le mot de l'expert

Les ransomwares utilisant des techniques de code offusqué et d'attaques fileless représentent une menace majeure pour les organisations en 2025. Leur sophistication croissante, combinée à l'adoption de techniques polymorphes, rend leur détection et leur analyse de plus en plus complexes.

Pour les analystes et responsables cybersécurité, la compréhension de ces mécanismes avancés est essentielle pour mettre en œuvre des stratégies de défense efficaces. Au-delà des solutions techniques, c'est une course à l'expertise entre défenseurs et attaquants qui se poursuit.

Face à cette menace en constante évolution, l'approche la plus efficace reste la combinaison d'une technologie SOC avancée, d'une expertise humaine de haut niveau et d'une culture de sécurité partagée par l'ensemble de l'organisation.

Contactez nos experts en sécurité

Notre équipe est disponible pour un appel rapide ou une réunion vidéo. Établissons le contact et discutons de vos défis en matière de sécurité, plongeons dans les rapports de comparaison entre fournisseurs, ou parlons de vos projets informatiques à venir. Nous sommes là pour vous aider.