Le Vulnerability Operating Center (VOC) de Nomios est un centre de service dédié à la gestion continue des vulnérabilités et des risques de cybersécurité. En plus de détecter les vulnérabilités, le service VOC de Nomios vous aide à prioriser vos risques et à piloter leur couverture.

Basé sur l'architecture CTEM (Cyber Threat and Exposure Management) définie par Gartner en 2023, notre service VOC consolide toutes les sources d'information existantes dans votre système d'information, permettant ainsi de hiérarchiser et de prioriser la couverture de vos risques avérés. Grâce à cette approche proactive, vous pouvez réduire la surface d'attaque et surveiller en continu l'exposition et le risque de votre entreprise.

La gestion continue de la menace (CTEM) est catégorisée par le Gartner comme l’une des 10 mesures stratégiques à mettre en place.

La priorisation des risques cybersécurités

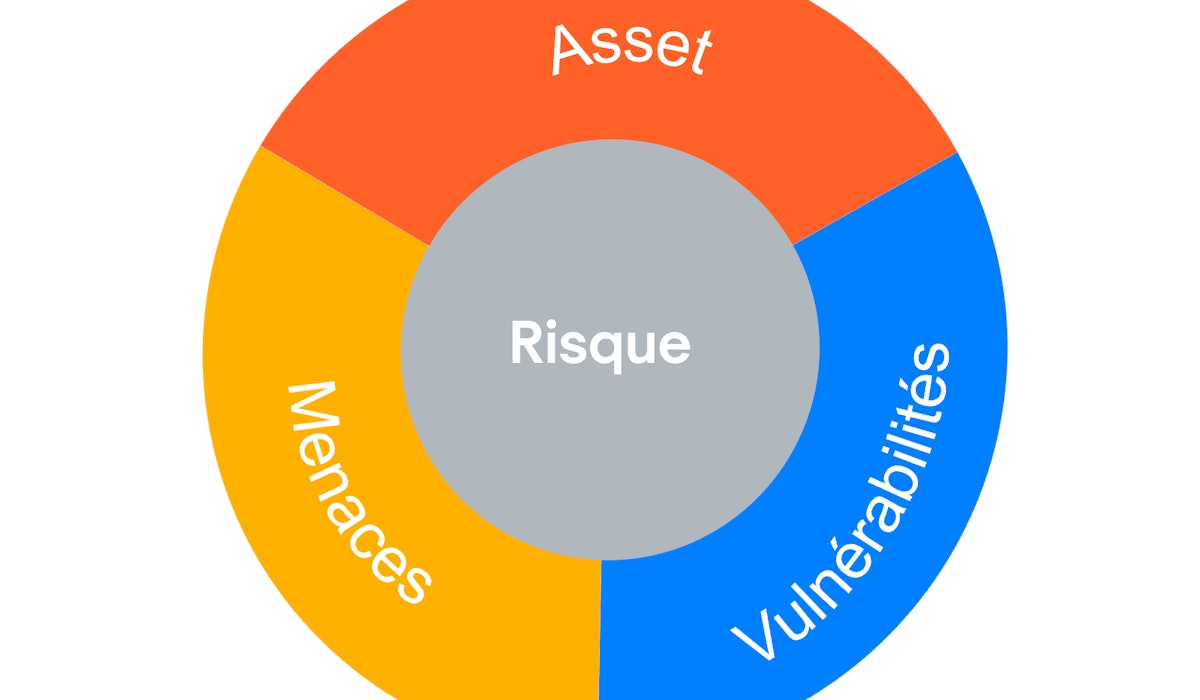

La priorisation des risques cybersécurité repose sur une combinaison de l'impact potentiel et de la probabilité que ces risques se concrétisent. Cette approche permet de concentrer les efforts et les ressources sur les menaces les plus critiques pour l'entreprise.

Maîtrise des assets : déterminer à l’aide d’une étude d’impact (BIA) les assets, leurs dépendances, leur criticité et leurs propriétaires.

Détection des vulnérabilités : réaliser l’inventaire en continu de l’ensemble des vulnérabilités présentes dans le périmètre de surveillance, sans priorisation.

Connaissance des menaces : découverte continue de la surface d'attaque, à la fois externe et interne.

Les bénéfices du VOC Nomios

La mise en place d'un service Vulnerability Operating Center (VOC) avec Nomios permet aux entreprises de renforcer leur posture de sécurité, d'améliorer leur conformité réglementaire et de garantir la continuité de leurs opérations tout en réduisant les risques de sécurité.

La proactivité face aux menaces

- Le VOC permet une gestion proactive des vulnérabilités, anticipant les risques avant qu'ils ne deviennent des problèmes majeurs. Cela inclut la surveillance continue des menaces et la mise à jour régulière des systèmes pour prévenir les attaques.

La disponibilité du business

- En réduisant les risques de sécurité et en assurant une protection continue des actifs informatiques, le VOC contribue à maintenir la disponibilité des services et des opérations de l'entreprise. Cela permet de minimiser les interruptions et de garantir une continuité des activités.

Les conformités (NIS 2, ISO27001, DORA)

- Le VOC aide les entreprises à se conformer aux réglementations et aux standards de l'industrie, tels que NIS 2, ISO27001 ou DORA. Il assure que toutes les vulnérabilités sont correctement gérées et documentées, répondant ainsi aux exigences légales et aux normes de sécurité.

CyberRating - Amélioration de l’audit cyber assurance

- C'est l'amélioration de l’audit cyber assurance. En adoptant une approche systématique et organisée pour gérer les vulnérabilités, le VOC améliore la notation cyber (CyberRating) de l'entreprise. Cela peut influencer positivement les audits de cyber assurance et réduire les primes d'assurance.

La promesse du VOC Nomios

Chez Nomios, notre Vulnerability Operating Center (VOC) repose sur un leitmotiv simple mais puissant : "La bonne alerte, la bonne personne, la bonne action". Cette promesse se décline en trois axes principaux pour garantir une gestion optimale des risques de cybersécurité.

La bonne alerte

Nous nous concentrons sur la gestion des risques par leur criticité, en nous assurant que seules les alertes pertinentes et critiques sont prises en compte. Cela permet de se focaliser sur les risques réels et de ne pas être submergé par des alertes non-prioritaires.

La bonne personne

Chaque alerte est envoyée directement au propriétaire du processus concerné. En ciblant la bonne personne, nous nous assurons que les actions nécessaires sont prises rapidement et efficacement, sans perte de temps ni de ressources.

La bonne action

La réponse à une alerte n'est pas toujours de corriger immédiatement l'erreur. En fonction du processus et de l'infrastructure, nous adaptons notre approche pour prendre les mesures les plus appropriées. Cela peut inclure des ajustements, des mises à jour ou des renforcements de sécurité spécifiques, garantissant ainsi une protection optimale et adaptée à chaque situation.

La démarche VOC de Nomios

Le Vulnerability Operating Center (VOC) de Nomios est basé sur l'approche Continuous Threat Exposure Management (CTEM), définie par Gartner. Cette méthode proactive et continue permet de gérer les risques de cybersécurité en cinq étapes : Scoping, Discovery, Prioritization, Validation et Mobilization. Le VOC de Nomios intègre ces étapes pour offrir une visibilité complète des vulnérabilités et des menaces, réduisant ainsi la surface d'attaque et surveillant en permanence l'exposition et le risque des clients. En adoptant l'approche CTEM, Nomios assure une gestion efficace et ciblée des risques, garantissant une protection optimale des actifs critiques de l'entreprise.

La démarche du Vulnerability Operating Center (VOC) de Nomios est itérative pour garantir une couverture complète des périmètres définis. Nous nous concentrons sur les risques prioritaires, car il est impossible de couvrir rapidement tous les risques d'une entreprise. Nous définissons des priorités macroscopiques selon la criticité et la maturité des processus métiers, puis procédons par lotissage et périmètres. Le premier lot est généralement constitué de l'infrastructure, car il s'agit souvent de la base sur laquelle reposent les autres processus métiers. Cette approche progressive et ciblée permet de gérer les risques efficacement et d'assurer une protection continue des actifs critiques.

Pour chaque lot, notre équipe GRC (Gouvernance, Risque, Conformité) effectue une analyse de risque approfondie à l'aide de questionnaires. Le BIA (Business Impact Analysis) identifie les applications essentielles et les classe par ordre d'importance. Cette analyse permet de comprendre les dépendances, la criticité des actifs et leurs propriétaires, et de configurer l'outil agrégateur CTEM de manière optimale. Cette configuration hiérarchise les actions à entreprendre et priorise les mesures de sécurité selon les risques réels et leur impact potentiel.

La maîtrise des assets en continu est essentielle pour une gestion efficace des environnements IT et OT. Les outils de CMDB (Configuration Management Database) ont évolué et, grâce à des scans d'assets en continu, ils permettent de découvrir en quasi temps réel la liste des assets installés sur l'infrastructure. Ces outils d'inventaires automatisés garantissent une visibilité complète et précise des actifs de l'entreprise, incluant des informations contextuelles telles que l'utilisateur, la classification et la localisation. Cette approche permet aux équipes IT et de sécurité de maîtriser leurs environnements, d'identifier les écarts de sécurité, de répondre aux exigences de conformité et de préparer les audits externes.

Une vulnérabilité non-exploitable est une faiblesse identifiée qui ne peut pas être utilisée par un attaquant en raison de contrôles compensatoires ou de configurations sécurisées. Nomios utilise des sources variées, y compris le cloud, le dark web et le clear web, pour identifier ces vulnérabilités avant qu'elles ne soient exploitées. Grâce à des scanners avancés et des outils d'analyse automatisés, nous détectons les failles de sécurité, les erreurs de configuration et les lacunes de conformité.

En utilisant des techniques telles que l'EASM et l'IASM, Nomios cartographie et analyse les risques des actifs internes et externes. L'analyse des chemins d'attaque permet d'identifier les vecteurs potentiels que les attaquants pourraient exploiter pour accéder aux systèmes critiques. Les tests de pénétration et les exercices de red-teaming simulent des attaques réelles pour évaluer la résilience des défenses de l'organisation.

Nomios utilise des outils avancés et des processus automatisés pour créer et suivre des campagnes de correction des risques. Nous organisons les alertes pertinentes pour les propriétaires des processus concernés, selon le principe de "la bonne alerte, la bonne personne, la bonne action". Nomios assure un suivi continu des actions de correction, offrant visibilité et traçabilité optimales. Cependant, la mise en œuvre des corrections est à la charge des gestionnaires d'environnement applicatif chez le client.

Les offres de service VOC de Nomios

En fonction de la maturité de la gestion des vulnérabilités du client, Nomios propose deux offres distinctes qui répondent à différents niveaux de maturité. Ces services sont délivrés depuis notre centre de service TUDIGISEC. La première étape consiste à réaliser un inventaire des assets ou des vulnérabilités, qui servira de base de travail. Ensuite, nous effectuons un assessment pour définir les périmètres de travail. La deuxième étape implique la configuration des outils sur la base des assessments réalisés. Si le client est suffisamment mature, il peut fournir les outils à Nomios. Sinon, Nomios se charge de cette configuration pour garantir une gestion optimale des vulnérabilités.

Complémentarité des services Nomios VOC, NOC et SOC

Le service VOC de Nomios est un service proactif qui apporte donc une plus grande maîtrise des risques d’une entreprise. Lorsque le VOC et le NOC sont à la charge de Nomios, les maintenances d'infrastructure réseau et cyber peuvent être prises en charge par le NOC Nomios. De plus, le VOC permet de prioriser les incidents détectés dans un SOC. Lorsque le SOC du client est managé par Nomios, les outils et les équipes d'analystes sont capables de mieux catégoriser la criticité des alertes cyber, assurant ainsi une gestion plus efficace des incidents de sécurité.

Contactez nos experts en sécurité

Notre équipe est disponible pour un appel rapide ou une réunion vidéo. Établissons le contact et discutons de vos défis en matière de sécurité, plongeons dans les rapports de comparaison entre fournisseurs, ou parlons de vos projets informatiques à venir. Nous sommes là pour vous aider.