Depuis des années, les impacts et les coûts des attaques DNS continuent d'augmenter, causant de graves dommages. Basé sur une enquête menée auprès de 1 000 experts en sécurité, le nouveau rapport 2023 IDC Global DNS Threat Report montre que 90 % des organisations ont subi des attaques DNS, dont le coût s'élève à 1,1 million de dollars pour chacune d'entre elles. Soulignant le rôle fondamental du DNS dans les stratégies de sécurité des réseaux, le rapport confirme qu'il est plus que jamais temps de renforcer la protection au moyen d'une solution de sécurité DNS intégrée et conçue à cet effet. La veille sur les menaces DNS offre une évolution vers une défense proactive, tandis que les données et les outils DNS peuvent être utilisés pour faire progresser les stratégies Zero Trust, ainsi que pour améliorer la détection des ransomwares.

Chaque industrie subit de multiples attaques DNS chaque année

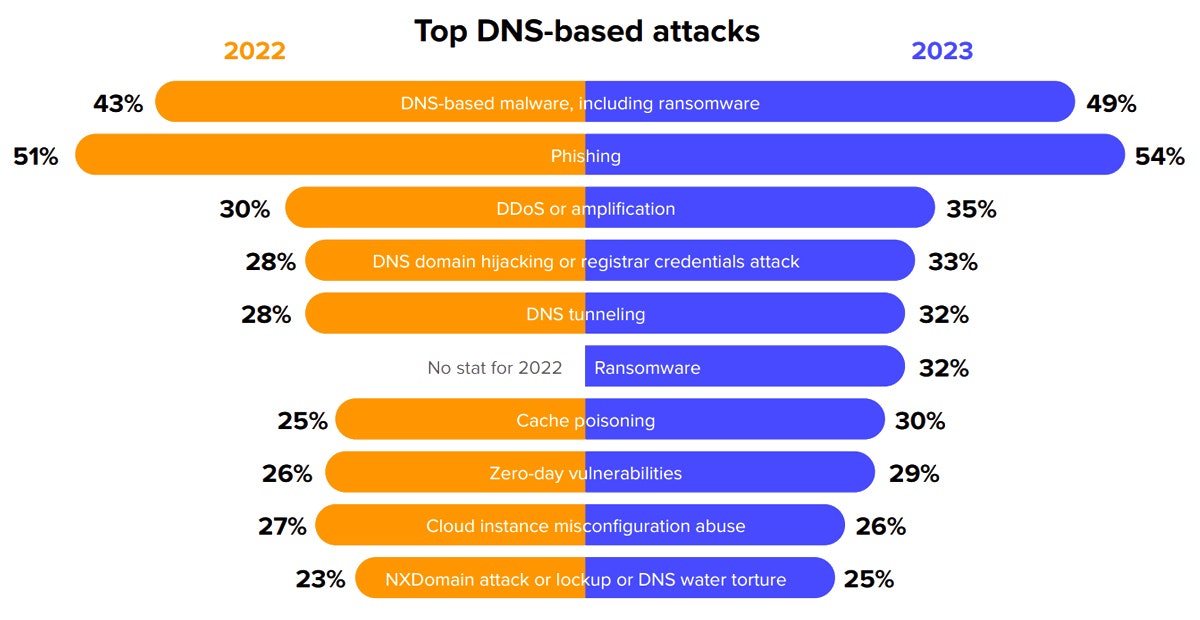

Les résultats de l'enquête IDC ont montré que les organisations de tous les secteurs doivent prendre la sécurité DNS très au sérieux. Presque toutes les entreprises sont visées, subissant en moyenne 7,5 attaques DNS par an. Les coûts des dommages par attaque ont augmenté de 20 % pour atteindre plus d'un million de dollars, la gamme et la fréquence de chaque type d'attaque ayant augmenté, en particulier les logiciels malveillants basés sur le DNS, les logiciels ransomwares, le phishing et les attaques par déni de service (DDoS). Les conséquences sont encore plus inquiétantes : 73 % des entreprises ont subi des interruptions de service et 29 % des vols de données. Outre les problèmes financiers directs qui en découlent, les autres conséquences sont l'altération de la marque, les problèmes liés aux réglementations et la perte de clients.

Malheureusement, les méthodes utilisées pour lutter contre les attaques ne sont pas adaptées et affectent la continuité des activités et des services. Elles comprennent l'arrêt du service DNS, la désactivation des applications concernées et l'arrêt d'une partie de l'infrastructure du réseau. Avec près de 6 heures pour minimiser chaque attaque, la nécessité de passer de ces mesures réactives à une forme de défense plus proactive via une sécurité DNS conçue à cet effet est évidente.

Intégrer la DNS Threat Intelligence dans les stratégies de sécurité du réseau pour une défense proactive

Si 80 % des entreprises confirment que la sécurité DNS est essentielle pour la sécurité de leur réseau, seules 21 % d'entre elles utilisent aujourd'hui les données DNS dans le cadre de leur veille sur les cybermenaces. La sécurité DNS doit être envisagée de manière globale, en couvrant tous les aspects du réseau d'une organisation afin de s'assurer qu'aucun point vulnérable n'est négligé. Les organisations devraient donc intégrer la sécurité DNS de manière transparente dans leur infrastructure de sécurité existante afin de créer une défense unifiée contre les diverses cybermenaces. Plus important encore, pour passer d'une défense réactive à une défense proactive, elles doivent adapter leurs stratégies de sécurité, en se concentrant sur l'amélioration et l'évolution continues pour garder une longueur d'avance sur les attaques émergentes.

Comme cité par IDC dans le rapport : "Le DNS joue un rôle important dans la mise en œuvre de divers concepts de sécurité, contribuant à protéger les organisations contre les menaces et à assurer la sécurité de leurs ressources : utilisateurs, appareils, applications et services.

Ces concepts de sécurité comprennent le renseignement sur les cybermenaces, l'entreprise étendue, le Zero Trust, le SASE, la confidentialité des données et le Shadow IT. Vous trouverez ci-dessous les grandes lignes du rapport IDC concernant ces sujets :

Améliorer la Cyber Threat Intelligence

La Cyber Threat Intelligence est devenue un aspect essentiel de la défense en matière de cybersécurité, 60 % des organisations le considérant comme un élément vital de leur stratégie et de leur défense contre les cyberattaques. Dans ce contexte, il existe un besoin avéré de renseignements spécialisés sur les menaces DNS, apportés par des données DNS exploitables. Parmi les avantages cités par les répondants à l'enquête figurent la détection des logiciels malveillants, du phishing et des ransomwares, ainsi qu'un meilleur contrôle de l'accès aux applications et aux données. Aujourd'hui, les données DNS sont sous-utilisées. Les flux DNS, tels que EfficientIP DNS Threat Pulse, sont un élément clé de la veille sur les menaces DNS. Idéalement, ces flux doivent être créés en appliquant des algorithmes innovants à des données DNS consolidées.

Sécuriser l'entreprise étendue

Lors de la sécurisation des infrastructures informatiques modernes, les défis à relever sont la complexité, l'échelle, le nombre d'appareils, les travailleurs à distance, la visibilité et le contrôle d'accès. La sécurité DNS d'entreprise privée apporte des avantages significatifs à l'entreprise étendue, en fournissant une visibilité et un contrôle complets sur le trafic réseau. Les organisations peuvent protéger leurs données, leurs utilisateurs, leurs applications et leurs actifs contre les menaces avancées, avec les mêmes politiques et fonctions de sécurité robustes, quel que soit l'endroit où elles se trouvent.

Les participants interrogés considèrent le DNS comme essentiel pour sécuriser la main-d'œuvre sur site (74 %), les travailleurs à distance (77 %), l'IoT (54 %), le Cloud (84 %) et les centres de données (70 %).

Faire progresser la confiance zéro

Les modèles de Zero Trust offrent une sécurité solide et renforcent la cyber-résilience des entreprises. Malheureusement, l'adoption de ces modèles a été lente, en raison des problèmes de complexité liés à la dispersion des parcs informatiques, aux technologies existantes, à la multiplicité des fournisseurs de sécurité et à la disparité des plates-formes cloud. Le DNS propose des étapes simples permettant aux organisations de progresser sur la voie de la stratégie Zero Trust, en veillant à ce que seuls les utilisateurs et applications autorisés puissent accéder aux ressources sensibles.

Le DNS fournit des couches supplémentaires de sécurité, de visibilité et de contrôle sur le trafic réseau. Il permet un contrôle d'accès précoce et la détection des menaces, ce qui en fait naturellement la première ligne de défense. 58 % des entreprises utilisent le contrôle d'accès granulaire DNS pour appliquer les politiques de sécurité et restreindre l'accès aux applications. La segmentation du réseau basée sur les politiques d'accès signifie qu'en cas de compromission dans un segment du réseau, le code malveillant, l'exécutable ou tout autre facteur de violation de la sécurité peuvent être virtuellement isolés et ainsi empêchés de se déplacer latéralement.

Détection précoce des ransomwares

Ces dernières années, les attaques de ransomware sont devenues plus ciblées afin de maximiser les profits et de nuire à l'image de marque. Aujourd'hui, 85 % des logiciels malveillants utilisent le DNS pour développer leur attaque. L'analyse du trafic DNS peut donc aider à identifier les activités suspectes, par exemple en dévoilant des domaines malveillants de type "zero-day" utilisés pour l'exfiltration de données par des ransomwares. Par conséquent, 54 % des organisations utilisent désormais la sécurité DNS pour la protection contre les ransomwares et les logiciels malveillants.

Le filtrage DNS en particulier est un moyen très efficace de bloquer l'accès aux domaines malveillants connus. Cela permet d'empêcher les ransomwares de communiquer avec leurs serveurs de « Command & Control » (C&C), et de déjouer l'attaque avant qu'elle ne puisse

causer des dommages. Le filtrage DNS peut également être utilisé pour bloquer l'accès à des sites de phishing connus, empêchant ainsi les attaques de ransomware d'être lancées. En réagissant rapidement aux attaques de ransomware, le risque potentiel d'atteinte à la réputation ou de perte financière est minimisé.

Gérer l'activité réseau non règlementée et le Shadow IT

Avec les réseaux modernes comprenant de multiples environnements cloud, sur site et distants, il est devenu extrêmement difficile d'obtenir une vue unifiée de l'activité du réseau. Le personnel informatique se retrouve avec des angles morts et des lacunes en matière de visibilité, qui sont fréquemment exploités par les attaquants.

Le DNS est un élément central pour obtenir une visibilité et une observabilité complètes sur les clouds, les apps et les appareils (y compris l'IoT). Il fournit des données pertinentes pour identifier et répondre aux menaces potentielles et aux services non gouvernés. 50 % des organisations s'attendent à obtenir une visibilité sur tous les actifs connectés grâce à des données DNS perspicaces. Les développements ou l'utilisation non autorisés des ressources peuvent être détectés, comme les bases de données ou les services cloud non approuvés. En outre, les données DNS sont considérées comme une solution de premier plan pour gérer les risques de conformité et de sécurité résultant de l'informatique fantôme, avant les pare-feu (utilisant le DPI) et les proxies.

Partage des événements de sécurité DNS avec l'écosystème pour une défense 360°

Pour passer d'une défense réactive à une défense proactive, une approche intégrée de la sécurité est nécessaire. Pour cela, le DNS est un élément fondamental. Des données DNS précieuses peuvent être partagées avec des systèmes de sécurité tels que les SIEM et SOAR via des API ouvertes. L'utilisation des informations DNS pour mettre en œuvre des politiques de sécurité et automatiser les réponses de sécurité contribue grandement à améliorer l'efficacité du SOC, ainsi qu'à assurer une protection complète contre les cybermenaces.

Pour renforcer les NetSecOps, 78 % des organisations utilisent déjà des données DNS exploitables à des fins d'observabilité, de surveillance, de prévention et de remédiation. La télémétrie DNS est utilisée pour partager les données et les événements de sécurité avec l'équipe SecOps.

Principales recommandations

80 % des organisations reconnaissent aujourd'hui que la sécurité DNS est essentielle, mais les coûts et les impacts des attaques DNS, en constante augmentation, continuent de causer de graves dommages. Pour renforcer la protection du réseau, les outils de sécurité DNS et les données exploitables doivent être mieux utilisés. Ces outils permettent d'évoluer vers une défense proactive et une détection précoce des menaces, ainsi que d'apporter une connectivité sécurisée pour le travail partout. En outre, ils offrent un point de départ facile pour les stratégies de Zero Trust, de ZTNA, de Zero Trust Edge et de SASE.

Les principales recommandations décrites dans le rapport sont les suivantes

1. Passer à une défense proactive en utilisant les flux de renseignements sur les menaces DNS

2. Renforcer votre posture de sécurité avec l'observabilité DNS

3. Accélérer l'élimination des menaces en intégrant les données DNS dans votre écosystème de sécurité

Cliquez ici pour télécharger le rapport complet IDC 2023 - DNS Threat Report : DNS Threat Intelligence pour une Défense Proactive

Rapport 100% gratuit, téléchargeable sans renseigner de coordonnées.

Vous souhaitez en savoir plus sur ce sujet ?

Nos experts et nos équipes commerciales sont à votre service. Laissez vos coordonnées et nous vous contacterons rapidement.