Le Zero Trust Network Access, ou ZTNA, vous permet de délivrer un accès sécurisé aux applications privées sans pour autant donner accès au réseau de l'entreprise.

Le ZTNA a été présenté pour la première fois en avril 2019 par Gartner. Depuis, le Zéro Trust est devenu un aspect incontournable de la cybersécurité, mais beaucoup ont du mal à mettre en œuvre ce modèle de manière complète. Selon un livre blanc d'ESG, 59 % des décideurs informatiques ont déclaré que la cybersécurité était devenue plus difficile au cours des deux dernières années. La principale raison est le travail à distance et hybride. Les autres raisons qui rendent la gestion de la cybersécurité plus difficile sont l'évolution du champ d’action des menaces, l'augmentation du nombre d'applications cloud et la nécessité de connecter des utilisateurs tiers aux ressources de l'entreprise. Les organisations ont essayé de mettre en œuvre l'initiative ZTNA en réponse à ces défis de cybersécurité, mais 54 % ont déclaré que les initiatives de « confiance zéro » de leur organisation actuelle existent depuis moins de deux ans.

Défi de la mise en place du modèle Zero Trust

Ce que de nombreuses organisations trouvent difficile avec le Zero Trust, ce sont les contrôles d'accès, l'accès au moindre privilège, le manque de visibilité et un modèle "autoriser et ignorer" qui fait confiance mais vérifie rarement. Pour ces raisons, les principes de la « confiance zéro » ne sont que très rarement suivis ou appliqués.

C'est pourquoi, selon Palo Alto Networks, nous devons passer à l'accès réseau à confiance zéro 2.0 (ZTNA 2.0), le fondement d'une nouvelle ère d'accès sécurisé. ZTNA a été développé pour remplacer les réseaux privés virtuels (VPN) lorsqu'il est devenu évident que la plupart des VPN n'étaient pas suffisamment évolutifs et étaient trop permissifs. Les produits ZTNA de première génération étaient encore trop confiants, ce qui faisait courir des risques importants aux clients. ZTNA 2.0 résout ces problèmes en supprimant la confiance implicite afin de garantir que les organisations soient correctement sécurisées.

"C'est un moment critique pour la cybersécurité. Nous sommes dans une ère de cyberattaques sans précédent, et les deux dernières années ont radicalement changé le travail : pour beaucoup, le travail est désormais une activité, et non plus un lieu. Cela signifie que la sécurisation des employés et des applications dont ils ont besoin est encore plus importante et plus difficile" Nir Zuk, CTO Palo Alto Networks.

Limites du ZTNA 1.0

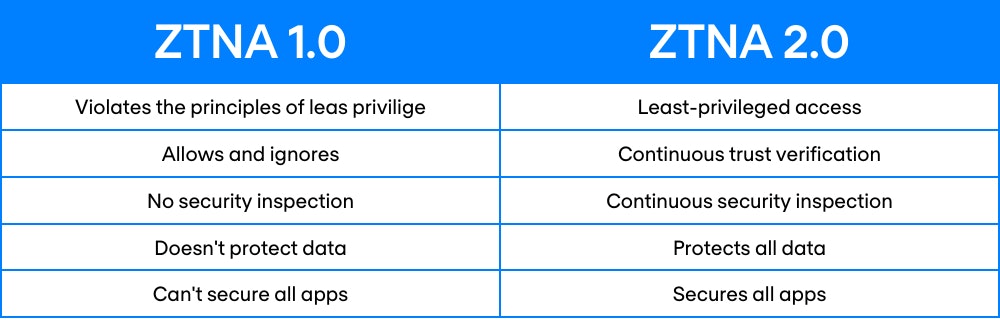

Pour les organisations modernes où le travail hybride et les applications distribuées sont devenus la norme, le ZTNA 1.0 présente plusieurs limites. Comme évoqué précédemment, il est trop permissif dans l'octroi des accès aux applications car il ne peut contrôler l'accès aux sous-applications ou à des fonctions particulières. En outre, il ne permet pas de surveiller les changements de comportement des utilisateurs, des applications ou des appareils, ni de détecter ou de prévenir les logiciels malveillants et les mouvements latéraux entre les connexions. Le ZTNA 1.0 ne peut pas non plus protéger toutes les données de l'entreprise.

Bénéfices du ZTNA 2.0

ZTNA 2.0 dépasse les limites de ZTNA 1.0 et tient la promesse d'une véritable architecture de confiance zéro. ZTNA 2.0 a été spécialement conçu pour fournir les éléments suivants :

Accès au moindre privilégié : identifiez les applications sur la base des App-ID à la couche 7. Cela permet un contrôle d'accès précis au niveau de l'application et des sous-applications, indépendamment des constructions de réseau comme les numéros d'IP et de port.

Vérification continue de la confiance : une fois que l'accès à une application est accordé, la confiance est évaluée en permanence en fonction des changements de posture de l'appareil, du comportement de l'utilisateur et du comportement de l'application. Si un comportement suspect est détecté, l'accès peut être révoqué en temps réel.

Inspection continue de la sécurité : employez une inspection approfondie et continue de tout le trafic, même pour les connexions autorisées, afin de prévenir toutes les menaces, y compris celles de type "zero-day". Ceci est particulièrement important dans les scénarios où les informations d'identification d'utilisateurs légitimes sont volées et utilisées pour lancer des attaques contre des applications ou des infrastructures.

Protection de toutes les données : appliquez un contrôle cohérent des données sur toutes les applications utilisées dans l'entreprise, y compris les applications privées et SaaS, avec une seule politique DLP.

Sécurité de toutes les applications : sécurisez de manière cohérente toutes les applications utilisées dans l'entreprise, y compris les applications modernes natives du cloud, les anciennes applications privées et les applications SaaS, ainsi que les applications qui utilisent des ports dynamiques et celles qui exploitent les connexions initiées par le serveur.

Le ZTNA 1.0 ne tient pas souvent la promesse de la confiance zéro. Il accorde plus d'accès que ce qui est souhaité. En effet, une fois l'accès accordé, la connexion est implicitement fiable pour toujours. Cela permet d'exploiter facilement les menaces avancées et/ou les actions et comportements malveillants. Il est temps d'adopter une nouvelle approche en matière de ZTNA, la confiance zéro 2.0 ayant été conçue dès le départ pour répondre aux défis spécifiques des applications modernes, des menaces et d'un personnel hybride.

ZTNA 2.0 avec la solution Prisma® Access de Palo Alto Networks

Prisma Access protège les travailleurs hybrides avec une sécurité supérieure, tout en offrant une excellente expérience utilisateur à partir d'un produit de sécurité simple et unifié. Conçu dans le cloud, Prisma Access protège l'ensemble du trafic applicatif, les accès et les données pour réduire considérablement le risque de violation.

Vous souhaitez en savoir plus sur ce sujet ?

Nos experts et nos équipes commerciales sont à votre service. Laissez vos coordonnées et nous vous contacterons rapidement.