La plateforme sécurité réseau de Palo Alto Networks est utilisée par nos clients pour atteindre leur objectif le Zero Trust. Selon Palo Alto Networks, le Zero Trust doit inclure une vérification et une inspection de sécurité continue de tous les utilisateurs, des applications et des données. C'est pourquoi, les Next Gen FW (hardware), les NGFW virtuels et la solution SASE Cloud-Native offrent une des meilleures sécurité de leur catégorie et une expérience utilisateur cohérente, quel que soit l'endroit où se trouve l'utilisateur. La gestion de la sécurité est facilitée grâce à une gestion centralisée de vos services Net Sec au travers la console de management Strata Cloud Management.

Pourquoi updater son firewall en version 10 et supérieure ?

Fin de vie PAN-OS

Palo Alto Networks annonce la fin de vie de la version de son PAN-OS 9.1 (31/03/2024).

Les dates de fin de vie sont résumées dans le tableau disponible sur le site de Palo Alto Networks : https://www.paloaltonetworks.com/services/support/end-of-life-announcements/end-of-life-summary

Concernant les hardware, vous trouverez les dates de fin de vie dans le tableau suivant : https://www.paloaltonetworks.com/services/support/end-of-life-announcements/hardware-end-of-life-dates

Attention au cas particulier de la série PA-3000 (PA-3020, PA-3050 et PA-3060) qui sera en fin de vie en Octobre 2024 et pour laquelle Palo Alto prolonge la version PAN-OS 9.1 jusqu'à cette date.

Ajouts de nombreuses fonctionnalités

L'arrivée en 2022 et 2023 des versions 10 & 11 du système d'exploitation PAN-OS a été une étape majeure dans la capacité des firewalls Palo Alto à détecter et bloquer les menaces les plus avancées.

Ces nouvelles versions ont amené à une généralisation de l'usage de l'intelligence artificielle au sein des ngfw pour venir renforcer les capacités des moteurs de sécurité (Threat Prevention, URL Filtering, Wildfire, DNS Security..) à détecter et surtout stopper les attaques les plus évoluées exploitant :

- des variants de malware déjà connues

- les zero days

- des malwares avancés capable de retenir leur charge malicieuse lorsqu'ils détectent qu'ils sont exécutés dans des environnements de types bac à sable

- le tunneling dns,

- le cloacking

De par leur conception, ces attaques ne peuvent pas être détectées par des moteurs d'analyse traditionnels s'appuyant exclusivement sur des bases de signatures sans qu'il y ait eu une "première victime" permettant d'identifier la source à l'origine de la compromission et ainsi la répertorier comme telle dans les bases de signatures.

C'est donc en analysant en local et/ou à partir du cloud en mode inline l'ensemble du trafic transitant au travers des firewalls que les moteurs de détections renforcés par l'IA viennent changer ce paradigme en permettant d'éviter cette fameuse "première victime". Ainsi, il en ressort que grâce à l'usage de l'IA, l'ensemble des services de sécurité (Advanced Threat Prevention, Advanced URL Filtering, Advanced Wildfire et Advanced DNS Security), bloquent 48 % de menaces supplémentaires.

Bien que primordiale, la généralisation de l'IA n'est pas la seule nouveauté introduite par les versions 10 et 11. En plus de l'amélioration de fonctionnalités déjà existantes, de nombreuses autres ont également vu le jour comme par exemple :

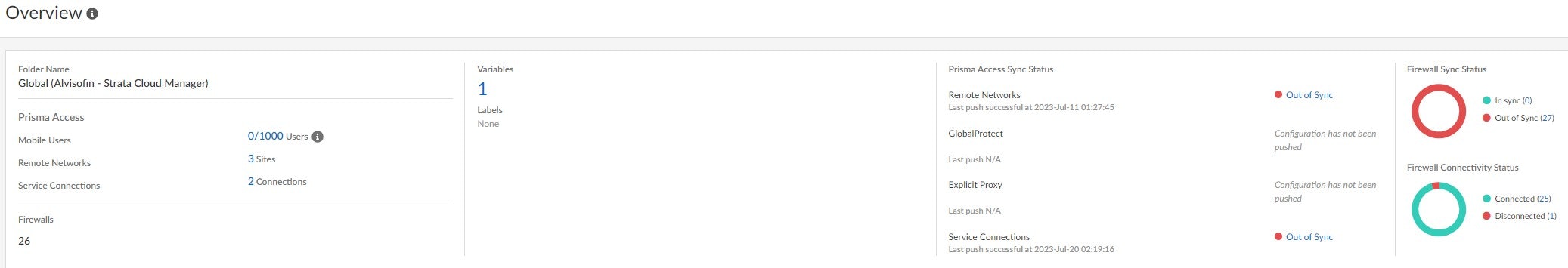

Strata Cloud Management

Upgrader vos firewalls en version 10 (10.2), c'est la capacité d'administrer ces derniers via la console cloud unifiée Strata Cloud Manager. Avec Strata Cloud Manager, vous gagnez en agilité dans la gestion et la surveillance de votre infrastructure de sécurité réseau ━ vos NGFW et votre environnement SASE ━ à partir d'une interface utilisateur unique. Cette nouvelle plateforme vous offrira :

- Une politique de sécurité partagée entre votre SASE et vos NGFW ainsi qu'une vue globalisée de la bonne application de cette politique.

- Des recommandations en termes de respect des meilleures pratiques et une visibilité accrue des flux de travail pour renforcer la posture de sécurité et éliminer les risques.

- Une expérience utilisateur améliorée, avec des tableaux de bord contextuels et interactifs axés sur les cas d'utilisation et un enrichissement des données en fonction des licences.

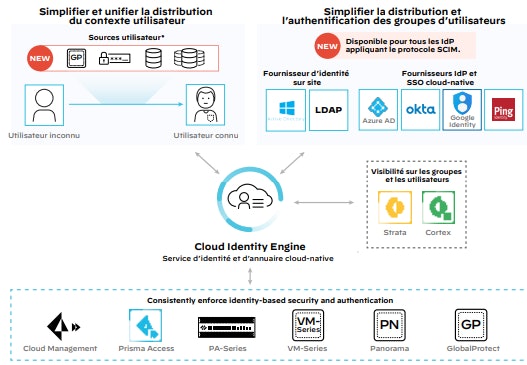

Cloud Identity Engine (CIE)

Les entreprises ont de plus en plus recours à l'usage d'un ou plusieurs Identity Provider (IDP) pour accompagner la migration de leurs applications dans le cloud. Mais face à la complexité des processus de déploiement, beaucoup d’entre elles abandonnent en cours de route tant il est difficile pour leurs équipes de sécurité de transposer un modèle reposant sur des sources d’identité sur site vers celui employé par les IdP.

Introduite avec la version 10 de PAN-OS, Cloud Identity Engine offre une architecture cloud dédiée pour toutes vos politiques de sécurité basées sur les identités. Cette solution signée Palo Alto Networks authentifie vos utilisateurs de façon cohérente, quels que soient le lieu de la connexion et la localisation des référentiels d’identités (sur site, dans le cloud ou en environnement hybride). CIE permettra à vos équipes de sécurité de valider les accès de tous vos utilisateurs, même distants, aux données et aux applications dont ils ont besoin. Une simplicité et une protection qui facilitent grandement l’adoption du modèle Zero Trust.

Cloud Identity Engine élimine les contraintes liées au déploiement et à la gestion des contrôles basés sur les identités au sein de votre infrastructure de sécurité réseau. CIE peut s'interfacer avec la quasi-totalité des produits Palo Alto Networks.

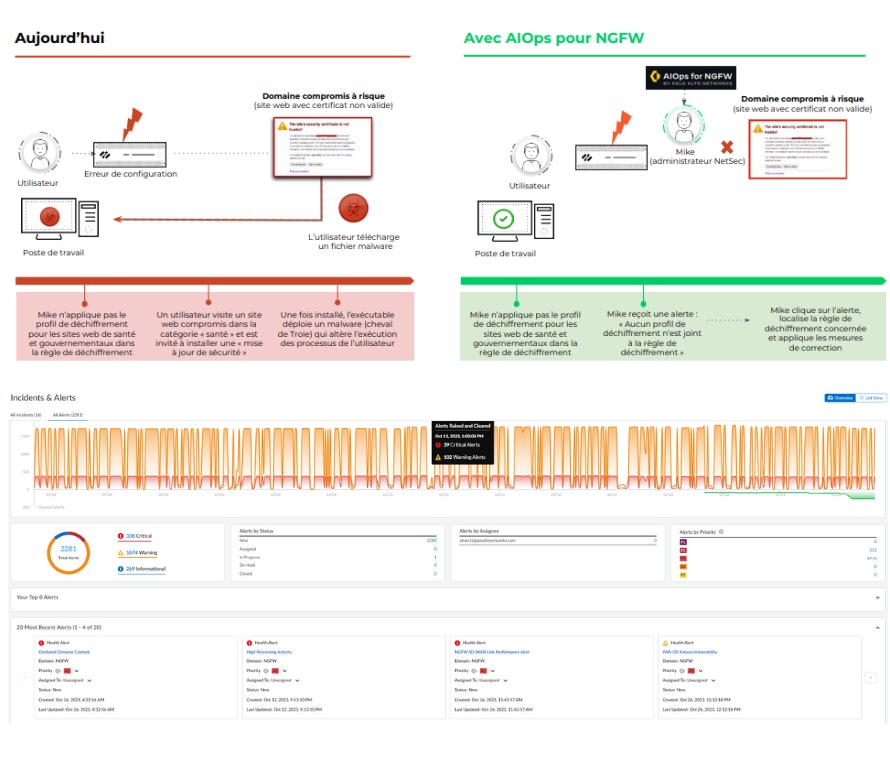

AIOPS

Le concept d’AIOps (Artificial Intelligence for IT operations) applique l’intelligence artificielle aux opérations informatiques. En combinant Big Data et machine learning (ML), l’AIOps automatise les opérations informatiques, notamment la corrélation des événements, la détection des anomalies et la détermination des liens de causalité.

« Les plateformes AIOps analysent les flux de données télémétriques et d’événements pour en extraire des schémas plus parlants et favoriser des réponses proactives qui réduisent les efforts et les coûts. » Palo Alto Networks introduit la première solution AIOps « domain-centric » pour NGFW, capable de prédire, d’analyser et de résoudre les problèmes en amont. AIOps pour NGFW permet à l'équipe de sécurité d’adapter la configuration de leurs pare-feu Palo Alto Networks à leur environnement dynamique, sur la base de recommandations et bonnes pratiques. Elle améliore ainsi continuellement la posture de sécurité de leur entreprise.

L'équipe NetSecOps gagne également en visibilité avec la détection par ML des anomalies, enrichie par des éclairages concrets sur l’état et le niveau de performance de tout l’environnement. Mauvaises configurations, erreurs humaines, entorses aux bonnes pratiques, surutilisation des ressources, saturations non détectées, défaillances matérielles et logicielles… AIOps pour NGFW résout de manière proactive les problématiques opérationnelles auxquelles vous êtes confronté.

Mode proxy sur le firewall

Si votre réseau utilise un dispositif de proxy pour la sécurité, vous pouvez maintenant tirer parti du même niveau de protection en utilisant la capacité de proxy Web sur site avec PAN-OS 11.0.

Les fonctions de proxy web offrent des options supplémentaires pour la migration d'une architecture de proxy web existante vers une simple console de gestion unifiée.

La fonction Proxy de PAN-OS 11.0 supporte les modes de proxy transparent et explicite.

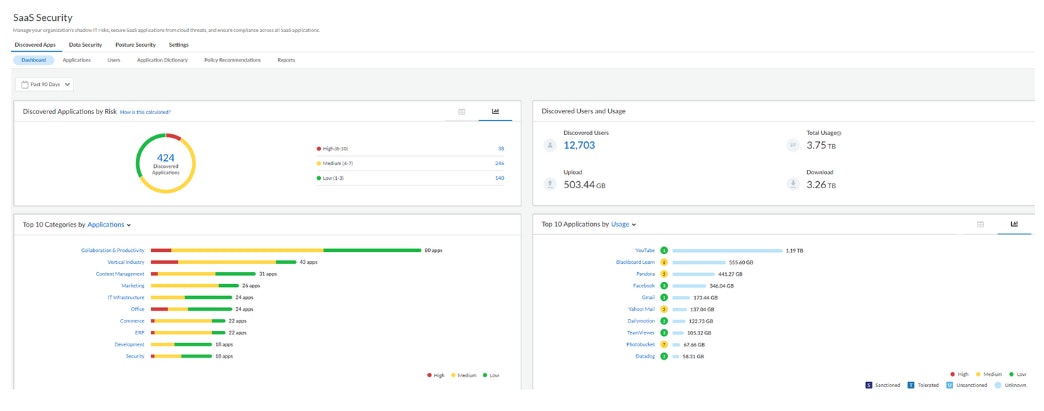

Saas Security Inline sur le firewall

La disponibilité et l'usage d'un nombre croissant d'applications SaaS crée un problème connu sous le nom de "shadow IT". Le manque de visibilité sur l'utilisation des applications SaaS empêche les équipes de sécurité de contrôler l'utilisation et l'abus par les employés d'applications SaaS non approuvées, ce qui introduit des risques de sécurité pour les organisations, notamment la fuite de données, l'entrée de logiciels malveillants et la non-conformité.

SaaS Security Inline est un service de sécurité qui offre des fonctions avancées d'évaluation des risques, d'analyse, de reporting et de création de règles de sécurité pour permettre aux entreprises de disposer de la visibilité SaaS et des contrôles de sécurité nécessaires pour prévenir les risques de sécurité des données liés à l'utilisation d'applications SaaS non approuvées sur le réseau.

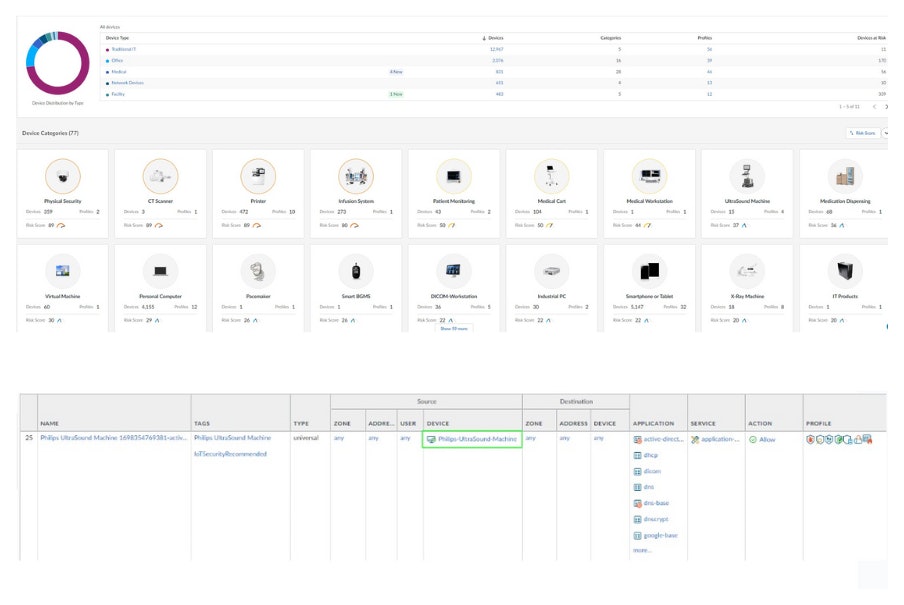

IOT security

La souscription solution IoT Security fonctionne avec les NGFW de nouvelle génération pour découvrir dynamiquement et maintenir un inventaire en temps réel des appareils IoT sur votre réseau.

Grâce à l'IA et aux algorithmes d'apprentissage automatique, la solution IoT Security atteint un haut niveau de précision, classifiant et catégorisant également les appareils IoT nouvellement connectés et donc jamais vus auparavant. Et comme il est dynamique, votre inventaire d'appareils IoT est toujours à jour.

IoT Security permet également la génération automatique de recommandations de politiques pour contrôler le trafic des appareils IoT, ainsi que la création automatique d'attributs associés à votre IoT afin d'être réutilisés dans les politiques de sécurité au sein de vos NGFW.

Contactez nos experts en sécurité

Notre équipe est disponible pour un appel rapide ou une réunion vidéo. Établissons le contact et discutons de vos défis en matière de sécurité, plongeons dans les rapports de comparaison entre fournisseurs, ou parlons de vos projets informatiques à venir. Nous sommes là pour vous aider.